Las conclusiones del informe 2023 Threat Landscape de la Agencia de Ciberseguridad de la Unión Europea (ENISA) destacan la necesidad de vigilancia ante las próximas elecciones europeas de 2024.

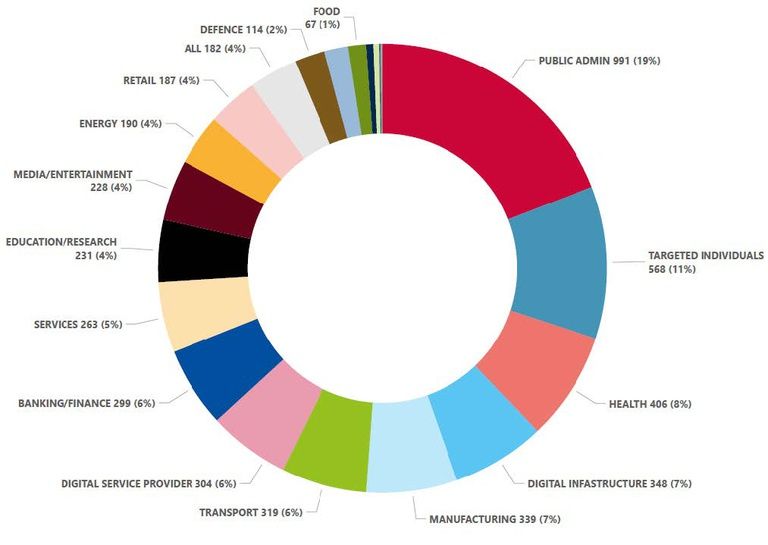

ENISA registró aproximadamente 2580 incidentes durante el periodo del informe, desde julio de 2022 hasta junio de 2023. A este total hay que añadir 220 incidentes dirigidos específicamente a dos o más Estados miembros de la UE.

Los sectores más afectados son las administraciones públicas, con un 19 %, y la sanidad, con un 8 %. Sin embargo, debido a las interdependencias, se observa un efecto en cascada, ya que un solo incidente suele afectar a varios sectores a la vez. El 6% de todos los eventos tienen como objetivo los sectores de la fabricación, el transporte y las finanzas.

Impacto de las campañas de ingeniería social y manipulación de la información

Del total de eventos relacionados con la ingeniería social, el 30% se dirigieron al público en general, el 18% a la administración pública y el 8% a todos los sectores. Del mismo modo, las campañas de manipulación de la información se dirigieron a los ciudadanos en un 47%, a la administración pública en un 29%, al sector de la defensa en un 9% y a los medios de comunicación/entretenimiento en un 8%. Las campañas de manipulación de la información se consideran una amenaza importante para los procesos electorales.

Panorama de la evolución de las tendencias de los actores de amenazas

- Los acontecimientos geopolíticos influyen en las actividades de los agentes que constituyen las amenazas, como los ciberdelincuentes, los agentes afines a los Estados y los hacktivistas. Los actores estatales-nexus se dirigen cada vez más a empleados en puestos clave, políticos, funcionarios, periodistas o activistas. Recurren principalmente a los tradicionales correos electrónicos de spear phishing y a las redes sociales.

- Troyanización de paquetes de software conocidos: observamos que los Agentes Relacionados con los Estados adoptan patrones de ataque típicos de las campañas delictivas. O, en algunos casos, los actores estatales apoyan directa o indirectamente las acciones de los ciberdelincuentes. Algunas de estas técnicas son la publicidad maliciosa dirigida, en la que sitios malintencionados remiten a versiones troyanizadas de aplicaciones legítimas. Estos actores también recurren a técnicas que les permiten tener un control total sobre el proceso de arranque del sistema operativo (SO) y, de este modo, desactivar los mecanismos de seguridad del SO.

- El software de monitorización y gestión remota (RMM) también ha llamado la atención de los ciberdelincuentes. Este software permite a los atacantes camuflarse entre las actividades cotidianas.

- Los responsables de las amenazas también aprovechan los errores de configuración de los productos de seguridad, con el fin de desactivar los antivirus sin privilegios de administrador o empleándolos para el movimiento lateral.

- Los ciberdelincuentes recurren a la infraestructura en la nube de las víctimas potenciales para causar daño, principalmente abusando de los errores de configuración de la nube. Esto no se limita a los sistemas, el almacenamiento y las redes de las organizaciones que se ejecutan en la nube, sino que también se extiende a las consolas de gestión de las infraestructuras en la nube.

Inteligencia Artificial: amenazas y oportunidades |

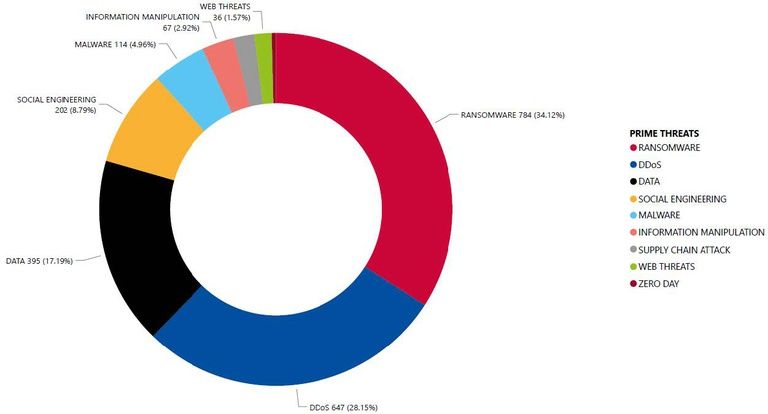

Amenazas principales

El ransomware sigue en lo más alto del podio, con un 34% de las amenazas de la UE, mientras que el DDoS representa el 28% de todas las amenazas.

Amenazas por sectores

Los ataques de ransomware se dirigen a todos los sectores: la industria manufacturera representa el 14% de todos los ataques de ransomware, seguida de la sanidad con el 13%, la administración pública con el 11% y los servicios con el 9%.

En cuanto a los ataques DDoS y las amenazas relacionadas con los datos, el 34% de los ataques DDoS se dirigieron a la administración pública, seguida del transporte con un 17% y los sectores bancario y financiero con un 9%.

Las amenazas contra la disponibilidad de Internet afectaron principalmente a las infraestructuras digitales en un 28% y a los proveedores de servicios digitales en un 10%.

El alcance del impacto de los ataques a la cadena de suministro surge como una preocupación sustancial en relación con las próximas elecciones. Esto se debe a que tales ataques afectaron a la administración pública en un 21% y a los proveedores de servicios digitales en un 16%. Además, la explotación de vulnerabilidades se asoció a sucesos que afectaban a los proveedores de servicios digitales en un 25%, a las infraestructuras digitales en un 23% y a la administración pública en un 15%.

El beneficio económico y la perturbación como principales motivaciones

En la mayoría de los casos, las principales amenazas pueden estar motivadas por una combinación de intenciones como el beneficio económico, la interrupción, el espionaje, la destrucción o la ideología en el caso del hacktivismo.

Mientras que los ataques de ransomware están motivados principalmente por el beneficio económico, algunos de estos ataques también pretenden tener un efecto perturbador. La perturbación es ahora el segundo motivo más común después del beneficio económico. La interrupción es el motor clave de los ataques DDoS y de la manipulación de la información.

Deep Fake e IA

La inteligencia artificial y la complejidad de los grandes modelos lingüísticos (LLM) han recibido gran atención últimamente. Los deepfakes y otras tecnologías de este tipo pueden alimentar el objetivo de ataques de ingeniería social realistas y dirigidos. Debemos estar alerta ante el posible uso indebido de chatbots potenciados por inteligencia artificial en intentos de phishing, manipulación de información y ciberdelincuencia.

Sin embargo, hay una serie de técnicas más antiguas que requieren mucho menos esfuerzo y siguen siendo muy eficaces, y se ha observado un resurgimiento de las mismas. El envenenamiento de la optimización de motores de búsqueda (SEO) y, aunque anticuado, el malvertising han despertado un nuevo interés entre los ciberdelincuentes.

Vulnerabilidades y exposiciones comunes (CVE)

Se registró un total de 24.690 vulnerabilidades y exposiciones comunes, lo que supone un aumento de 2.770 en comparación con el periodo de notificación anterior, que abarcaba de julio de 2021 a julio de 2022 y en el que se identificaron 21.920 vulnerabilidades durante ese tiempo.

Fuente: ENISA

Deja una respuesta